Рефераты по рекламе

Рефераты по физике

Рефераты по философии

Рефераты по финансам

Рефераты по химии

Рефераты по хозяйственному праву

Рефераты по цифровым устройствам

Рефераты по экологическому праву

Рефераты по экономико-математическому моделированию

Рефераты по экономической географии

Рефераты по экономической теории

Рефераты по этике

Рефераты по юриспруденции

Рефераты по языковедению

Рефераты по юридическим наукам

Рефераты по истории

Рефераты по компьютерным наукам

Рефераты по медицинским наукам

Рефераты по финансовым наукам

Рефераты по управленческим наукам

психология педагогика

Промышленность производство

Биология и химия

Языкознание филология

Издательское дело и полиграфия

Рефераты по краеведению и этнографии

Рефераты по религии и мифологии

Рефераты по медицине

Курсовая работа: Проектирование защищённого объекта информатизации

Курсовая работа: Проектирование защищённого объекта информатизации

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РФ

ПЕНЗЕНСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

Кафедра: «Информационная безопасность систем и технологий »

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

к курсовому проекту

по теме

«Проектирование защищённого объекта информатизации»

ПГУ 2. 090106.001 ПЗ

Дисциплина:

Руководитель проекта:

Пенза, 2007 г.

РЕФЕРАТ

Пояснительная записка содержит 44 страниц, 14 рисунков и 4 приложения.

ЗАЩИЩЁННЫЙ ОБЪЕКТ ИНФОРМАТИЗАЦИИ, ОПАСНЫЙ СИГНАЛ, АВТОМАТИЗИРОВАННАЯ СИСТЕМА, ОБЪЕКТ ЗАЩИТЫ, КОНТРОЛИРУЕМАЯ ЗОНА (КЗ), ОСНОВНЫЕ ТЕХНИЧЕСКИЕ СРЕДСТВА И СИСТЕМЫ (ОТСС), ВСПОМОГАТЕЛЬНЫЕ ТЕХНИЧЕСКИЕ СРЕДСТВА И СИСТЕМЫ (ВТСС)

Объектом проектирования является помещение, которое необходимо оборудовать по требованиям безопасности информации (конфиденциальной информации).

Целью курсового проекта является приобретение практических навыков и закрепление их на модели объекта информатизации, по таким вопросам, как организационные, организационно – технические и организационно – режимные меры защиты информации.

В результате проведённой работы спроектирован защищённый объект информатизации, удовлетворяющий заданию на курсовое проектирование.

СОДЕРЖАНИЕ

РЕФЕРАТ

ВВЕДЕНИЕ

1 ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

2 ОБЩИЕ ПОЛОЖЕНИЯ

3 ВОЗМОЖНЫЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ.

4 ОПИСАНИЕ ПОМЕЩЕНИЯ ДО ПРОВЕДЕНИЯ МЕРОПРИЯТИЙ ПО ЗАЩИТЕ ИНФОРМАЦИИ

5 Основные требования и рекомендации по защите информации, циркулирующей в защищаемых помещениях (ОТР ЗИ)

6 МЕРОПРИЯТИЯ ПО ЗАЩИТЕ ИНФОРМАЦИИ. ЭКОНОМИЧЕСКАЯ ОЦЕНКА

6.1 ОРГАНИЗАЦИОННЫЕ МЕРОПРИЯТИЯ.

6.2 ОРГАНИЗАЦИОННО-ТЕХНИЧЕСКИЕ МЕРОПРИЯТИЯ.

7 ОПИСАНИЕ ПОМЕЩЕНИЯ ПОСЛЕ ПРОВЕДЕНИЯ МЕРОПРИЯТИЙ ПО ЗАЩИТЕ ИНФОРМАЦИИ

ЗАКЛЮЧЕНИЕ

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

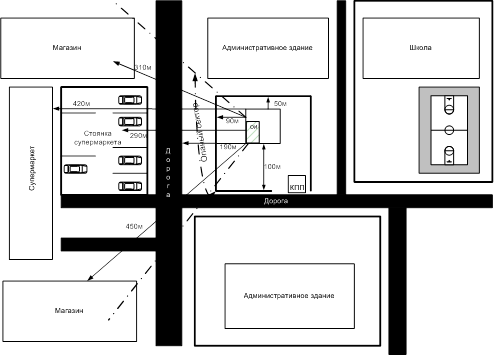

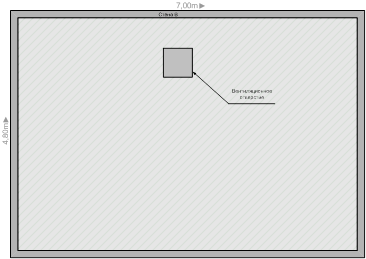

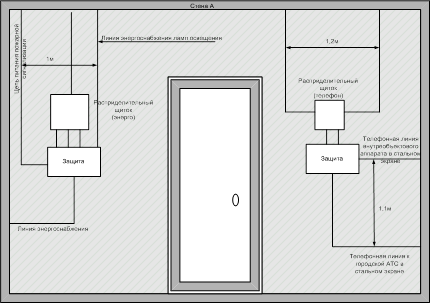

ПРИЛОЖЕНИЕ А. (обязательное). План местности.

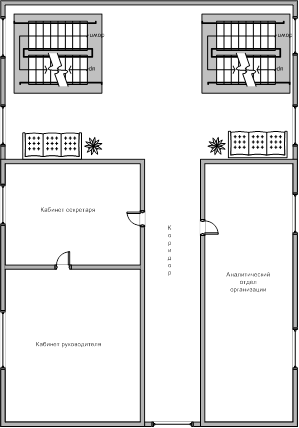

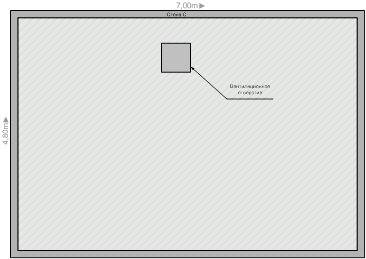

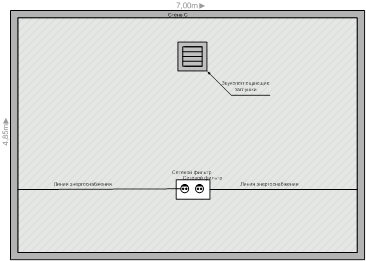

ПРИЛОЖЕНИЕ Б (обязательное). Расположение объекта информатизации на этаже.

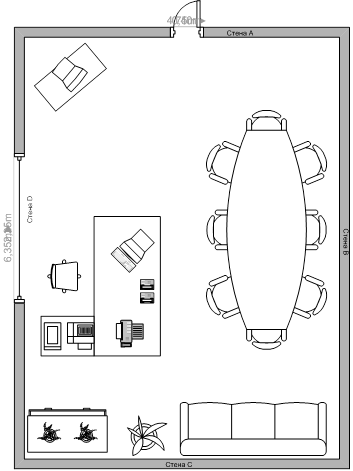

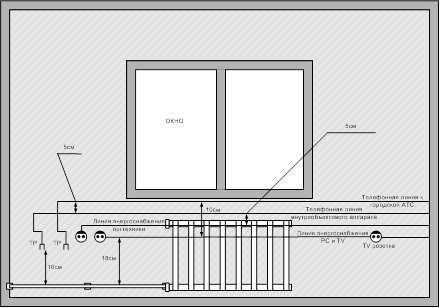

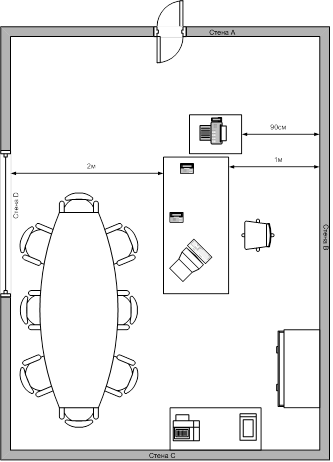

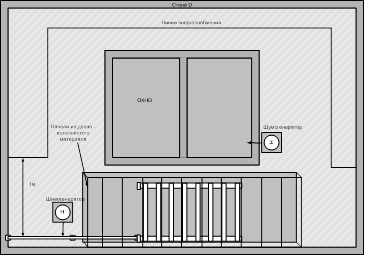

ПРИЛОЖЕНИЕ В. (обязательное). Не защищённый объект информатизации.

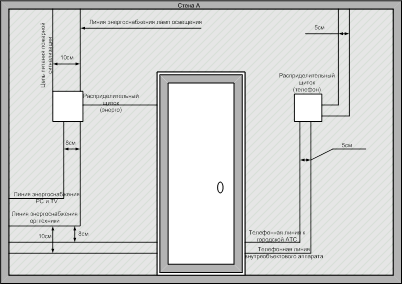

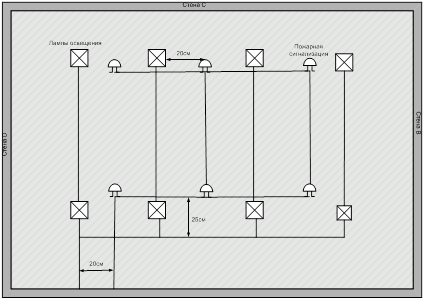

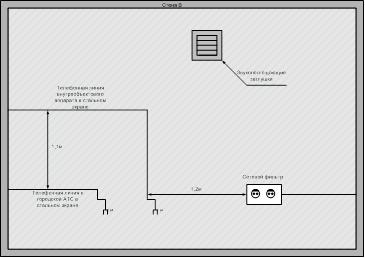

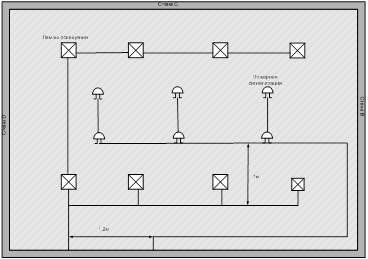

ПРИЛОЖЕНИЕ Г (обязательное). Защищённый объект информатизации

Обеспечение информационной безопасности в наши дни является одной из приоритетных задач поставленных перед руководителями и специалистами информационной безопасности различных предприятий. От целостности и неприкосновенности сведений, содержащих различного рода тайну, зависит не только благополучие той или иной организации, но и сам факт её существования с учётом быстрого темпа развития промышленного шпионажа.

В данном курсовом проекте рассматривается объект информатизации (ОИ) крупной организации, которая занимает весомую позицию в металлургии. Она занимается исследованием, разработкой, добычей и продажей драгоценных металлов. Организация имеет множество контрактов, как с российскими, так и с зарубежными фирмами.

1. ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

АВТОМАТИЗИРОВАННАЯ СИСТЕМА (АС) – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций. [4]

БЕЗОПАСНОСТЬ ИНФОРМАЦИИ – состояние защищенности информации, характеризуемое способностью персонала, технических средств и информационных технологий обеспечивать конфиденциальность (т.е. сохранение в тайне от субъектов, не имеющих полномочий на ознакомление с ней), целостность и доступность информации при ее обработке техническими средствами.

ВСПОМОГАТЕЛЬНЫЕ ТЕХНИЧЕСКИЕ СРЕДСТВА И СИСТЕМЫ (ВТСС) - технические средства и системы, не предназначенные для передачи, обработки и хранения конфиденциальной информации, устанавливаемые совместно с основными техническими средствами и системами или в защищаемых помещениях.

ЗАЩИТА ИНФОРМАЦИИ – деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

ЗАЩИТА ИНФОРМАЦИИ ОТ УТЕЧКИ – деятельность по предотвращению неконтролируемого распространения защищаемой информации от ее разглашения, несанкционированного доступа к защищаемой информации и от получения защищаемой информации (иностранными) разведками. [3]

ЗАЩИТА ОТ НЕСАНКЦИОНИРОВАННОГО ВОЗДЕЙСТВИЯ – защита информации от НСВ: Деятельность по предотвращению воздействия на защищаемую информацию с нарушением установленных прав и/или правил на изменение информации, приводящего к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

ЗАЩИТА ИНФОРМАЦИИ ОТ РАЗГЛАШЕНИЯ – деятельность по предотвращению несанкционированного доведения защищаемой информации до неконтролируемого количества получателей информации.

ЗАЩИТА ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА – защита информации от НСД: Деятельность по предотвращению получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации.

ЗАЩИЩАЕМЫЕ ПОМЕЩЕНИЯ (ЗП) – помещения (служебные кабинеты, актовые, конференц-залы и т.д.), специально предназначенные для проведения конфиденциальных мероприятий (совещаний, обсуждений, конференций, переговоров и т.п.).

ИНФОРМАЦИЯ – это сведения о лицах, предметах, событиях, явлениях и процессах (независимо от формы их представления) отражённые на материальных носителях, используемые в целях получений и практических решений. [3]

ИНФОРМАЦИОННАЯ СИСТЕМА (ИС) – это организационно-упорядоченная совокупность информационных ресурсов, технических средств, технологий, реализующих информационные процессы в традиционном и автоматизированном режиме для удовлетворения информационных потребностей пользователя. [2]

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ (ИБ) – это состояние защищенности информации среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государств. [1]

КАТЕГОРИРОВАНИЕ ЗАЩИЩАЕМОЙ ИНФОРМАЦИИ (объекта защиты) – установление градаций важности защиты защищаемой информации (объекта защиты).

КОНТРОЛИРУЕМАЯ ЗОНА (КЗ) - это пространство (территория, здание, часть здания), в котором исключено неконтролируемое пребывание лиц, не имеющих постоянного или разового допуска, и посторонних транспортных средств.

МЕРОПРИЯТИ ПО ЗАЩИТЕ ИНФОРМАЦИИ – совокупность действий по разработке и/или практическому применению способов и средств защиты информации.

ОБЪЕКТ ЗАЩИТЫ (ОЗ) – информация или носитель информации или информационный процесс, в отношении которых необходимо обеспечивать защиту в соответствии с поставленной целью защиты информации.

ОБЪЕКТ ИНФОРМАТИЗАЦИИ - это совокупность персонала (людей), информационных ресурсов, автоматизированных систем различного уровня и назначения, систем связи, отображения и размножения вместе с помещениями, в которых они установлены, а также помещения, предназначенные для ведения конфиденциальных переговоров.

ОСНОВНЫЕ ТЕХНИЧЕСКИЕ СРЕДСТВА И СИСТЕМЫ (ОТСС) – технические средства и системы, а также их коммуникации, используемые для обработки, хранения и передачи конфиденциальной информации. [4]

СРЕДСТВО ЗАЩИТЫ ИНФОРМАЦИИ (СЗИ) – техническое, программное средство, вещество и/или материал, предназначенные или используемые для защиты информации. [3]

СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ – совокупность органов и/или исполнителей, используемая ими техника защиты информации, а также объекты защиты, организованные и функционирующие по правилам, установленным соответствующими правовыми, организационно-распорядительными и нормативными документами по защите информации.

ТЕХНИЧЕСКИЙ КАНАЛ УТЕЧКИ ИНФОРМАЦИИ – совокупность объекта технической разведки, физической среды и средства технической разведки, которыми добываются разведывательные данные. [4]

ТЕХНИКА ЗАЩИТЫ ИНФОРМАЦИИ – средства защиты информации, средства контроля эффективности защиты информации, средства и системы управления, предназначенные для обеспечения защиты информации.

2. ОБЩИЕ ПОЛОЖЕНИЯ

Защите подлежит информация, как речевая, так и обрабатываемая техническими средствами, а также представленная в виде информативных электрических сигналов, физических полей, носителей на бумажной, магнитной, оптической и иной основе, в виде информационных массивов и баз данных в АС.

Защищаемыми объектами информатизации являются:

1. средства и системы информатизации (средства вычислительной техники, автоматизированные системы различного уровня, информационно-вычислительные комплексы, сети и системы, средства и системы связи передачи данных и т.д.);

2. технические средства и системы, не обрабатывающие непосредственно конфиденциальную информацию, но размещенные в помещениях, где она обрабатывается;

3. помещения объекта информатизации;

4. территория КЗ (в частности линии связи, цепи питания и/или заземления, располагающиеся в пределах контролируемой зоны и/или уходящие за её пределы)

3. ВОЗМОЖНЫЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ

Разработка практических рекомендаций по проведению мероприятий, направленных на достижение требуемого уровня безопасности, возможна лишь после всестороннего изучения объекта защиты. Кроме того, необходимо рассмотреть месторасположение организации (в частности определить прилегающие к территории здания, проходящие рядом с территорией дороги, учесть места наибольшего скопления людей и места стоянки автотранспортных средств).

Рассматривая общий план местности можно предположить, что наиболее опасными, с точки зрения установки аппаратуры перехвата информации, вне территории КЗ, будут являться:

1) дорога 190 м;

2) стоянка супермаркета – 290 м;

3) супермаркет 420 м;

4) здания магазинов – 310 м и 450м.

При определении наиболее вероятных мест установки средств разведки необходимо проанализировать не только месторасположение рассматриваемой организации, но и возможные каналы утечки конфиденциальной информации, возникающие в результате эксплуатации различного рода оборудования.

Электромагнитные каналы утечки формируются в результате побочного электромагнитного излучения:

1. Элементов ОТСС (утечка зa счет побочного излучения терминала, съем информации с дисплея но электромагнитному у каналу), сигнал которых (ток, напряжение, частота и фаза) изменяется так же, как и информационный;

2. ВЧ-генераторов ОТСС и ВТСС (высокочастотный канал утечки в бытовой технике), которое может непреднамеренно модулироваться электрическим сигналом, наведенным информационным;

3. НЧ-усилителей технических средств передачи информации (ТСПИ) в результате случайного преобразования отрицательной обратной связи в паразитную положительную, что может привести к самовозбуждению и переходу усилителя из режима усиления в режим автогенерации сигналов, модулированных информационным сигналом.

Канал утечки информации по цепям питания или цепям передачи информации появляются вследствие наводки:

1. электромагнитного излучения, возникающего при передаче информационных сигналов элементами ОТСС, а также из-за наличия гальванической связи между соединительными линиями ОТСС и другими проводниками или линиями ВТСС (наводки нa линии коммуникаций и сторонние проводники);

2. информационных сигналов в цепи электропитания (утечка по сети электропитания) вследствие магнитной связи между выходным трансформатором усилителя и трансформатором системы электропитания, а также неравномерной нагрузки выпрямителя, приводящей к изменению потребляемого тока в соответствии с изменениями информационного сигнала;

3. информационных сигналов в цепи заземления (утечка но цепям заземления) за счет гальванической связи с землей различных проводников (в том числе нулевого провода сети электропитания, экранов) и металлических конструктивных элементов, выходящих за пределы контролируемой зоны безопасности.

Особый интерес представляет перехват информации при передаче по каналам связи, поскольку в этом случае возможен свободный несанкционированный доступ к передаваемой информации. В зависимости от системы связи каналы перехвата информации можно разделить на электромагнитные, электрические и индукционные. Каналы утечки первого типа образуются при перехвате сигналов передатчиков систем связи стандартными техническими средствами, широко используемыми для прослушивания телефонных разговоров по разнообразным радиоканалам (сотовым, радиорелейным, спутниковым). Во втором случае перехват информации, передаваемой по кабельным линиям связи, предполагает подключение к ним телефонных закладок, оснащенных радиопередатчиками. В индукционном канале утечки используется эффект возникновения вокруг кабеля электромагнитного поля при прохождении по нему информационных токовых сигналов, которые могут быть перехвачены с помощью специальных индукционных устройств. Принадлежит к так называемым бесконтактным методам снятия информации. Чаще всего используется для перехвата информации, идущей по телефонным линиям.

Среди каналов утечки акустической информации различают воздушные, вибрационные, электроакустические, оптоэлектронные и параметрические. В широко распространенных воздушных каналах для перехвата информации используются высокочувствительные и направленные акустические закладки, например микрофоны, соединенные с диктофонами или специальными мини-передатчиками. Перехваченная закладками акустическая информация может передаваться по радиоканалам, сети переменного тока, соединительным линиям, проложенным в помещении проводникам, трубам и т. п. Для приема информации, как правило, используются специальные устройства. Особый интерес представляют закладные устройства, устанавливаемые либо непосредственно в корпус телефонного аппарата, либо подключаемые к линии в телефонной розетке.

В вибрационных каналах среда распространения информации — конструктивные элементы зданий (стены, потолки, полы и др.), а также трубы водо- и теплоснабжения, канализации. Для перехвата акустических сигналов в данном случае обычно применяют контактные, электронные (с усилителем) и радиостетоскопы.

Электроакустические каналы формируются в результате преобразования акустических сигналов в электрические путем "высокочастотного навязывания" или перехвата с помощью ВТСС. Канал утечки первого типа возникает в результате несанкционированного ввода сигнала ВЧ-генератора в линии, функционально связанные с элементами ВТСС, и модуляции его информационным сигналом. В этом случае для перехвата разговоров, ведущихся в помещении, чаще всего используют телефонный аппарат с выходом за пределы контролируемой зоны. Кроме того, некоторые ВТСС, например датчики систем противопожарной сигнализации, громкоговорители ретрансляционной сети и т. п., могут и сами содержать электроакустические преобразователи (обусловлено появлением так называемого "микрофонного эффекта").

Облучая лазерным пучком вибрирующие в акустическом поле тонкие отражающие поверхности (стекла окон, зеркала, картины и т. п.), можно сформировать оптозлектронный канал утечки акустической информации. Средства перехвата — локационные системы, работающие, как правило, в ИК-диапазоне и известные как "лазерные микрофоны". Дальность их действия — несколько сотен метров.

В последнее время большое внимание уделяется каналам утечки видовой информации, по которым получают изображения объектов или копий документов. Для этих целей используют оптические приборы (бинокли, подзорные трубы, телескопы, монокуляры), телекамеры, приборы ночного видения, тепловизоры и т. п. Для снятия копий документов применяют электронные и специальные закамуфлированные фотоаппараты, а для дистанционного съема видовой информации видеозакладки.

4. ОПИСАНИЕ ПОМЕЩЕНИЯ ДО ПРОВЕДЕНИЯ МЕРОПРИЯТИЙ ПО ЗАЩИТЕ ИНФОРМАЦИИ

Объект информатизации (ОИ), кабинет руководителя, находится в трёхэтажном здании на втором этаже. Всё здание находится в пределах КЗ.

Кабинет руководителя содержит такие технические средства передачи, обработки и хранения информации, как:

- телефон, подключенный к городской АТС;

- телефон, подключенный к внутреобъектовой АТС (для связи с секретарем);

- персональный компьютер для отображения конфиденциальной информации, представляемой на носителях или по локальной сети (в состав PC входят такие аппаратные части, представляющие наибольшую опасность с точки зрения перехвата конфиденциальной информации, как центральный процессор, запоминающее устройством (ЗУ), оперативное запоминающее устройство (ОЗУ), внутренний модем, привод CD-ROM(RW), дисковод 3.5’’)

- принтер, сканер, факс.

Эксплуатируемое слаботочное оборудование:

- телевизор;

- система внутреобъектовой телефонной связи;

- телефонный аппарат подключённый к городской АТС;

- система громкоговорящей связи (с секретарём);

- система пожарной сигнализации;

- система звоновой сигнализации (вызов секретаря);

- система электроосвещения и электроснабжения

Помещение оснащено различными элементами комфорта[1].

5. ОСНОВНЫЕ ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ, ЦИРКУЛИРУЮЩЕЙ В ЗАЩИЩАЕМЫХ ПОМЕЩЕНИЯХ (ОТР ЗИ)

1. В учреждении (предприятии) должен быть документально определен перечень ЗП и лиц, ответственных за их эксплуатацию в соответствии с установленными требованиями по защите информации, а также составлен технический паспорт на ЗП.

2. Защищаемые помещения должны размещаться в пределах КЗ. При этом рекомендуется размещать их на удалении от границ КЗ, обеспечивающем эффективную защиту, ограждающие конструкции (стены, полы, потолки) не должны являться смежными с помещениями других учреждений (предприятий). Не рекомендуется располагать ЗП на первых этажах зданий.

3. Для исключения просмотра текстовой и графической конфиденциальной информации через окна помещения, рекомендуется оборудовать их шторами (жалюзи) или же провести тонировку стёкол (при использовании тонировки для перекрытия виброакустического канала утечки информации обязателен такой элемент защиты, как шумогенератор).

4. Защищаемые помещения рекомендуется оснащать сертифицированными по требованиям безопасности информации ОТСС и ВТСС либо средствами, прошедшими специальные исследования и имеющими предписание на эксплуатацию. Эксплуатация ОТСС, ВТСС должна осуществляться в строгом соответствии с предписаниями и эксплутационной документацией на них.

5. Рекомендуется удалить из помещения мягкую мебель, элементы комфорта и т.д.

6. Провести операции по переносу стола руководителя на требуемое, по требованиям безопасности, место (не менее 1 м от стен и окон).

7. Специальная проверка ЗП и установленного в нем оборудования с целью выявления возможно внедренных в них электронных устройств перехвата информации "закладок" проводится, при необходимости, по решению руководителя предприятия.

8. Во время проведения конфиденциальных мероприятий запрещается использование в ЗП радиотелефонов, оконечных устройств сотовой, пейджинговой связи, переносных магнитофонов и других средств аудио и видеозаписи. При установке в ЗП телефонных и факсимильных аппаратов с автоответчиком следует отключать их из сети на время проведения этих мероприятий.

9. Для исключения возможности утечки информации за счет электроакустического преобразования рекомендуется использовать в ЗП в качестве оконечных устройств телефонной связи, имеющих прямой выход в городскую АТС, телефонные аппараты (ТА), прошедшие специальные исследования, либо оборудовать их сертифицированными средствами защиты информации от утечки за счет электроакустического преобразования.

10.Системы пожарной и охранной сигнализации не должны содержать элементы, реагирующие на акустические колебания среды (рекомендуется использовать датчики пожарной сигнализации, такие как СИ-1, РИД-1 и др.)

11.Системы пожарной и охранной сигнализации ЗП должны строиться только по проводной схеме сбора информации (связи с пультом) и, как правило, размещаться в пределах одной с ЗП контролируемой зоне.

12.Для обеспечения необходимого уровня звукоизоляции помещений рекомендуется оборудование дверных проемов тамбурами с двойными дверями, установка дополнительных рам в оконных проемах, уплотнительных прокладок в дверных и оконных притворах и применение шумопоглотителей на выходах вентиляционных каналов.

13.Для снижения вероятности перехвата информации по виброакустическому каналу следует организационно-режимными мерами исключить возможность установки посторонних (нештатных) предметов на внешней стороне ограждающих конструкций ЗП и выходящих из них инженерных коммуникаций (систем отопления, вентиляции, кондиционирования).

14.Рекомендуется изолировать цепи заземления (поместить цепь заземления в трубу некоторого диаметра, вкопанную в землю)

15.Для защиты локальной сети рекомендуется использовать коаксиальный кабель в качестве соединительных линий между маршрутизаторами и АС (абонентскими системами).

16.Предусмотреть регулярное обучение и инструктаж сотрудников организации по режиму секретности.

6. МЕРОПРИЯТИЯ ПО ЗАЩИТЕ ИНФОРМАЦИИ. ЭКОНОМИЧЕСКАЯ ОЦЕНКА

6.1 ОРГАНИЗАЦИОННЫЕ МЕРОПРИЯТИЯ

1) убрать из помещения мягкую мебель, вынести за пределы объекта информатизации растения, картины (элементы декора);

2) удалить из помещения телевизор и аудиотехнику;

3) перенести стол руководителя от окна и установить его таким образом, чтобы он располагался на расстоянии не менее 1м от стен;

4) исключить возможность прохождение линий электроснабжения, телефонных линий, линий пожарной и охранной сигнализации в непосредственной близости друг от друга. Допустимое расстояние совместного прокладывания кабелей, не должно превышать 1 метра (разнос проводов 6 000 руб);

5) разнести линии электроосвещения и пожарной сигнализации (минимальное расстояние между линиями 1 метр)(разнос 6 000 руб);

6) предусмотреть экранирование телефонных линий объекта информатизации (использовать медный или стальной экран, соединительные линии локальной сети должны строиться на коаксиальном кабеле);

7) разнести телефонные аппараты и PC оргтехнику на расстояние не меньшее чем 60 см друг от друга, установить сетевой фильтр

8) провести тонировку стёкол (2 500 руб)

9) организовать установку второй двери (наличие тамбура обязательно) ( 3 000 руб)

10) установить сетевой фильтр для оргтехники, перенесённой со стола руководителя к стене С.

11) косметический ремонт помещения (5 000 руб)

6.2 ОРГАНИЗАЦИОННО-ТЕХНИЧЕСКИЕ МЕРОПРИЯТИЯ

1) Необходимо оснастить ЗП сертифицированными по требованиям безопасности информации ОТСС и ВТСС либо средствами, прошедшими специальные исследования и имеющими предписание на эксплуатацию;

2) раз в квартал проводить проверку помещения с целью обнаружения закладных устройств перехвата информации с привлечением специалиста и оборудования, имеющего сертификат Гостехкомиссии России и/или ФАПСИ на право оказания услуг в области защиты информации (150 000 руб);

3) Необходимо поместить пульт сбора информации с устройств пожарной и охранной сигнализации в КЗ. Также необходимо использовать сертифицированные средства по требованиям безопасности информации (датчики пожарной и охранной сигнализации не должны реагировать на акустические колебания);

4) Необходимо оборудовать систему центрального отопления звукоизолирующем экраном (панели из древо - волокнистого материала). На время проведения совещания необходимо в вентиляционное отверстие установить звукоизолирующую заглушку. (панели (+установка) 6 000 руб, 2шт. заглушки 300 руб);

5) Для защиты информации от утечки по акустическому и виброакустическому каналам необходимо использовать генераторы шума (ВГШ – 103 (12 150 руб) для установки на батареи и PNG 200 (9450 руб) для установки его на окна), предназначенный для защиты переговоров от прослушивания с помощью специальных технических средств;

6) перед входом телефонных линий в распределительный щиток требуется поставить устройство защиты телефонных линий SEC – 2003. В распределительном щитке предусмотреть заземление телефонных линий (3240 руб);

7) линии заземления изолировать и наделить их защитным экраном;

8) перед входом цепей питания и электроснабжения в распределительный щиток установить генератор шума по сети 220 В – SEL SP – 41/C, обеспечить заземление линий ( 6750 руб);

9) Произвести тонировку стёкол;

10) Необходимо организовать КПП, пропускной режим и список лиц допущенных в ЗП для предотвращения НСД в ЗП.

11) Проходную организации оснастить оборудованием для контроля потока посетителей с целью выявления несанкционированного проноса огнестрельного и холодного оружия и/или других крупных металлических предметов, скрытых под одеждой человека «Поиск 3М» (56700 руб);

«Анкер – 4» - для выявления в подозрительных объектах часовых механизмов, электронных таймеров, устройств дистанционного управления, сотовых телефонов и пейджеров (25 650 руб);

В кабинете руководителя предусмотреть оборудование для блокировки сотовых телефонов («Hammer» 58 050 руб) и подавления диктофонов («Бриз» 37 800 руб);

12) Для развязки линий электропитания необходимо использовать сетевые фильтры (ФСП -1Ф-7А 2 шт., 11 340 руб);

13) Необходимо установить общий развязывающий трансформатор для подавления побочных электромагнитных излучений и наводок (ПЭМИН).

Итог экономической оценки: 134 500 руб.

7. ОПИСАНИЕ ПОМЕЩЕНИЯ ПОСЛЕ ПРОВЕДЕНИЯ МЕРОПРИЯТИЙ ПО ЗАЩИТЕ ИНФОРМАЦИИ

В результате проведения организационных и организационно-технических мероприятий, направленных на защиту конфиденциальной информации от несанкционированного доступа в исходное помещение были внесены изменения и оборудовано по требованиям безопасности информации.[2]

ЗАКЛЮЧЕНИЕ

В ходе выполнения курсового проекта приведен перечень основных терминов и определений, рассмотрены общие положения, проанализированы возможные каналы утечки информации, выявлены угрозы конфиденциальности информации, проведены необходимые мероприятия по защите информации.

В результате выполнения вышеперечисленных действий, спроектирован защищённый объект информатизации, удовлетворяющий техническому заданию.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. http://infsafety.boom.ru/glav2.html «Защита информации. Глава II. Концепция информационной безопасности».

2. В. Ярочкин «Безопасность информационных систем». – М.: «Ось-89».

3. ГОСТ Р 50922-96 «Защита информации. Основные термины и определения».

4. «Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)». Решение Коллегии Гостехкомиссии России № 7.2/02.03.01г.

5. http://infsafety.boom.ru/glav1.html «Защита информации. Глава I. Концепция информационной безопасности».

6. http://infsafety.boom.ru/glav3.html «Защита информации. Глава III. Способы защиты информации

ПРИЛОЖЕНИЕ А

План местности.

ПРИЛОЖЕНИЕ Б

Расположение объекта информатизации на этаже

ПРИЛОЖЕНИЕ В Не защищённый объект информатизации

ПРИЛОЖЕНИЕ Г

Защищённый объект информатизации

[1] См. Приложение В. Обязательное. Не защищённый объект информатизации

[2] См. Приложение Г. Обязательное. Защищённый объект информатизации

© 2009 База Рефератов